Botnet BotenaGo Menargetkan Jutaan Perangkat IoT dengan 33 Eksploitasi

Telah ditemukan botnet malware BotenaGo baru yang menggunakan lebih dari 30 eksploitasi untuk menyerang jutaan router dan perangkat IoT.

BotenaGo ditulis dalam Golang (Go), yang popularitasnya meledak dalam beberapa tahun terakhir, dan pembuat malware menyukainya karena membuat payloads yang lebih sulit dideteksi dan di-reverse engineer.

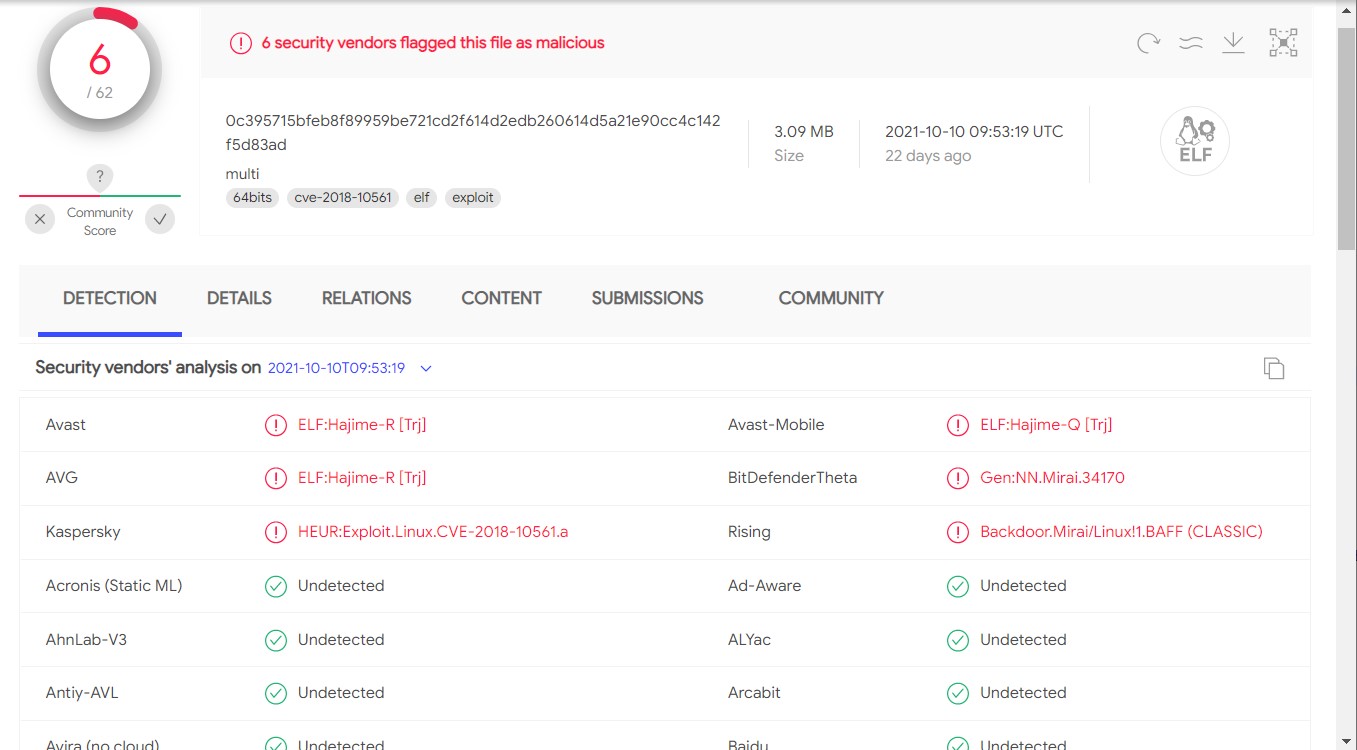

Dalam kasus BotenaGo, hanya 6 dari 62 AntiVirus di VirusTotal yang menandai sampel sebagai berbahaya dan beberapa mengidentifikasinya sebagai Mirai.

Contoh hasil scan BotenaGo Botnet via VirusTotal

Sumber: AT&T

Menargetkan Jutaan Perangkat

BotenaGo menggabungkan 33 exploit untuk berbagai router, modem dan perangkat NAS, dengan beberapa contoh penting yang diberikan di bawah ini:

CVE-2015-2051, CVE-2020-9377, CVE-2016-11021: D-Link routers

CVE-2016-1555, CVE-2017-6077, CVE-2016-6277, CVE-2017-6334: Netgear devices

CVE-2019-19824: Realtek SDK based routers

CVE-2017-18368, CVE-2020-9054: Zyxel routers and NAS devices

CVE-2020-10987: Tenda products

CVE-2014-2321: ZTE modems

CVE-2020-8958: Guangzhou 1GE ONU

Para peneliti di AT&T yang menganalisis botnet baru menemukan bahwa botnet itu menargetkan jutaan perangkat dengan fungsi yang mengeksploitasi kelemahan di atas.

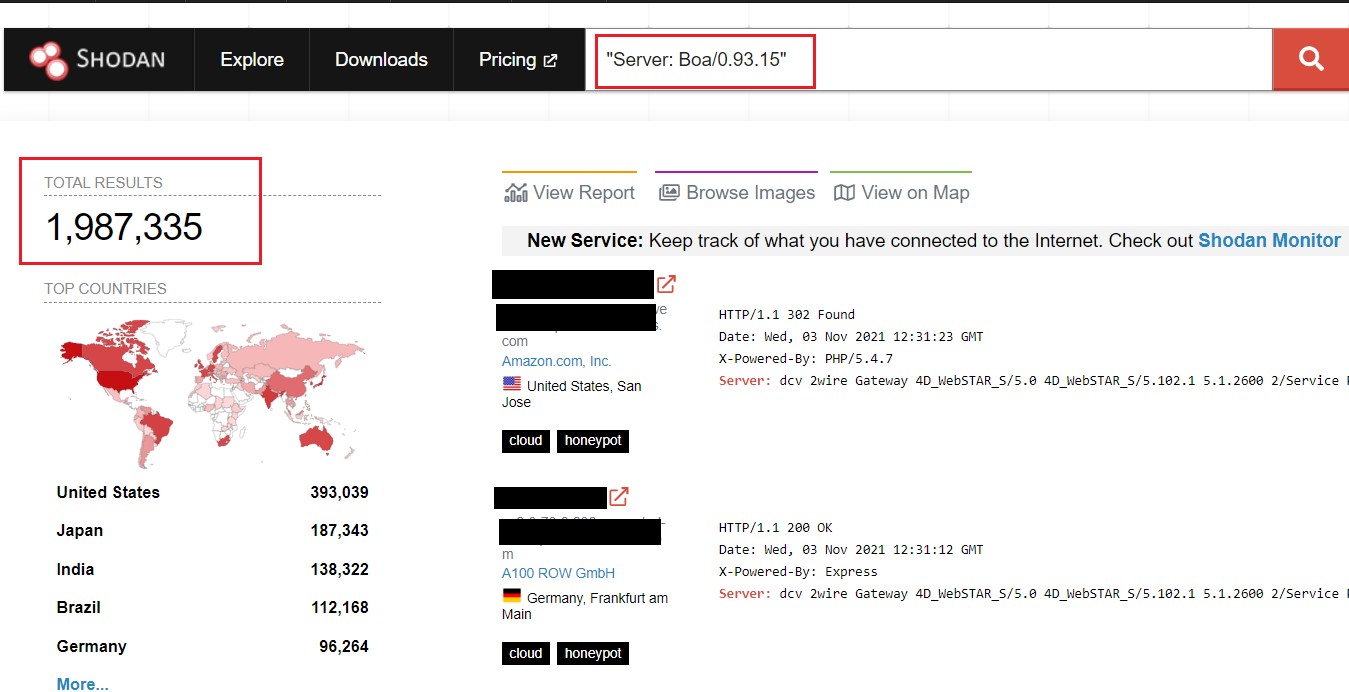

Contoh yang diberikan adalah string pencarian untuk Boa, yang merupakan open-source web server yang dihentikan dan digunakan dalam aplikasi tertanam dan yang masi mengembalikan hampir 2 juta perangkat yang terhubung ke internet di Shodan.

Terdapat 2 juta hasil pencarian shodan di Boa

Sumber: AT&T

Contoh penting lainnya adalah penargetan CVE-2020-10173, terdapat command-injection flaw di perangkat gateway Comtrend VR-3033, dimana 250.000 diantaranya masih dapat di eksploitasi.

Saat diinstall, malware akan mendengarkan di dua port (31412 dan 19412), dimana malware tersebut menunggu alamat IP dikirim ke sana. Setelah satu diterima, bot akan mengeksploitasi setiap kerentanan pada alamat IP tersebut untuk mendapatkan akses.

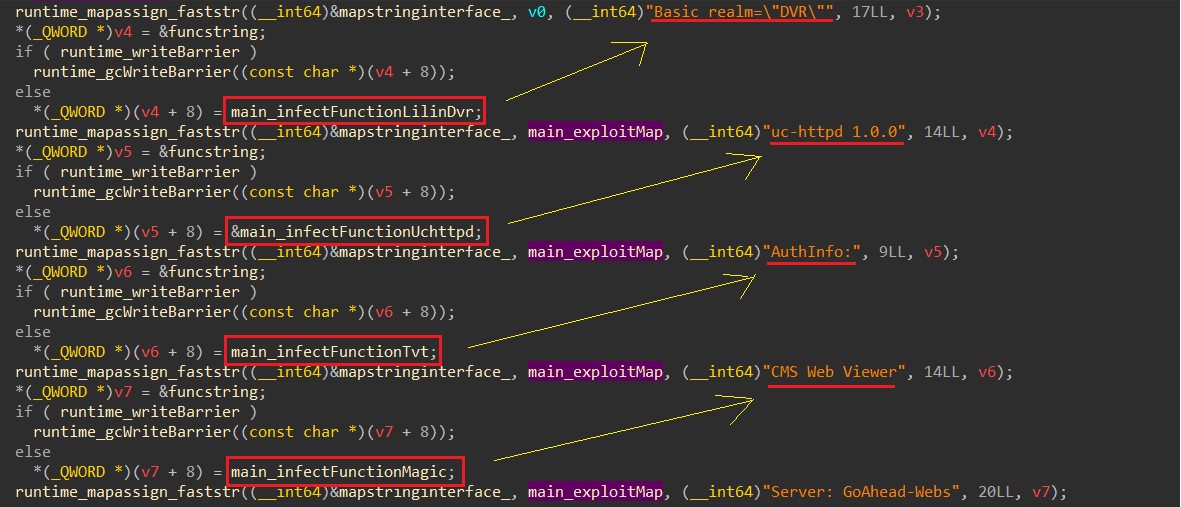

BotenaGo mapping attack functions.

Sumber: AT&T

Setelah BotenaGo mendapatkan akses, ia akan menjalankan remote shell command untuk merekrut perangkat ke dalam botnet.

Bergantung pada perangkat yang akan ditargetkan, malware tersebut menggunakan link yang berbeda untuk mengambil payloads yang cocok.

Namun pada saat analisis, tidak ada payloads di server hosting, jadi tidak ada yang dapat diambil untuk dianalisis.

Selanjutnya, para peneliti tidak menemukan komunikasi C2 yang aktif antara BotenaGo dan server yang dikendalikan aktor, sehingga mereka memberikan 3 penjelasan potensial tentang cara kerjanya:

1. BotenaGo hanyalah satu bagian (modul) dari serangan malware modular multi-stage dan bukan yang bertanggung jawab untuk menangani komunikasi.

2. BotenaGo adalah alat baru yang digunakan oleh operator Mirai pada mesin tertentu, skenario yang didukung oleh payloads dropping link yang umum.

3. Malware tersebut belum siap untuk beroperasi dan sampel dari fase pengembangan awal bocor secara tidak sengaja.

Kesimpulannya kemunculan BotenaGo di dunia maya tidak biasa, mengingat status operasionalnya yang tidak lengkap, tetapi kemampuan dasarnya tidak meninggalkan keraguan tentang niat pembuatnya.

Untungnya, botnet baru telah terlihat lebih awal dan indikator kompromi sudah tersedia. Namun, selama ada banyak perangkat online yang rentan untuk dieksploitasi, ada insentif bagi pelaku ancaman untuk melanjutkan pengembangan BotenaGo.

Sumber: https://www.bleepingcomputer.com/news/security/botenago-botnet-targets-millions-of-iot-devices-with-33-exploits/